مدیریت VLAN در سوئیچ های سیسکو Small Business مبحث بسیار پرکاربرد و با اهمیتی است که با توجه به حجیم شدن مطالب، در ۸ مقاله بدان ها پرداخته ایم. در این مقاله تنظیمات Private VLAN را شرح می دهیم. در فهرست زیر می توانید به سایر بخش ها دسترسی پیدا کنید:

چه زمان هایی نیاز به Private VLAN یا PVLAN داریم؟

فرض کنید در لایهی Access شبکهی خود دارای سوئیچی هستید که تمام سرورها به آن متصل است. سرورهای مانند Domain Controller, WEB Server, FTP Server, SQL Server, Proxy Server و …

سوال: آیا تمام این سرورها نیاز دارند با یکدیگر ارتباط داشته باشند؟!

جواب خیر است. زیرا بعضی از این سرور ها مستقل کار می کنند و وابستگی به دیگر سرورها ندارند. ولی ممکن است بعضی از سرورها نیاز به ارتباط به یکدیگر داشته باشند. مثل WEB Server با سرور SQL. پس بهتر است سرورهایی که نیاز به ارتباط با یکدیگر را دارند را در یک VLAN مشترک قرار دهیم و Broadcast Domain های سرورها را از هم جدا کنیم.

حال فرض کنید سوئیچی که متصل به سرورها است برای سرویس دادن به کلاینتهای سازمان یا کلاینتهای داخل ابر اینترنت، با یک پورت متصل به روتر باشد. این روتر قرار است Gateway سرورها برای Route کردن ترافیک آنها به کلاینتهای داخل اینترنت و داخل سازمان شود.

نکته: معمولا پیشنهاد میشود که شبکهی سرورها از شبکهی کلاینتها جدا باشد. این جدا بودن از نظر لایه دو-ای (با انجام VLANing)، لایه سه-ای (جدا کردن آدرس شبکهی سرورها و کلاینتها؛ برای مثال رنج کلاینتها ۱۹۲.۱۶۸.۱.۰/۲۴ و شبکه سرورها به صورت ۱۷۲.۱۶.۱.۰/۲۴ باشد) و حتی جداکردن سرورها و کلاینتها از نگاه لایه یکی هم جالب میباشد. یعنی سوئیچ سرورها از سوئیچ کلاینتها مجزا باشد.

در نتیجه باید روی پورت های سوئیچ متناسب با سرورهای متصل به آن VLANing انجام دهیم. ولی یک مشکل بزرگ:

ما یک آدرس Gateway داریم، ولی مجبوریم به ازای هر VLAN در سوئیچ، یک Gateway داشته باشیم. یعنی از چند روتر استفاده کنیم یا از مکانیزمهای Sub interface و یا Interface VLAN در سوئیچهای لایه سه-ای استفاده کنیم که این کار در سوئیچهای سروری پیشنهاد نمیشود.

پس باید VLANing را فراموش کنیم و به سرورها از یک شبکه آدرس دهی کنیم تا بتوانیم به همهی آن ها یک آدرس Gateway دهیم. این راه حل اصلا جالب نیست. به این دلیل که اگر تمام سرورها در یک Broadcast Domain باشند Attacker در هنگام Attack، با نفوذ بر روی یک سرور به راحتی می تواند به بقیه سرورها نیز نفوذ کند.

در نتیجه به نوعی از VLANing نیاز داریم که آدرس شبکهی سرورها همگی یکی باشد و همه یک Gateway داشته باشند. این دقیقا تعریف Private VLAN است.

با انجام Private VLAN به اصطلاح انگار روی یک VLAN، عملیات VLANing انجام می دهیم و دسترسی پورتهایی که در یک VLAN مشترک هستند را محدود میکنیم. پس با Private VLAN به دسترسی سرورهایی کنترل دارید که در یک VLAN مشترک قرار دارند و نیازی به جدا کردن رنج شبکه آنها و یا Access Control List ندارید.

نکته: سرورهایی که در یک VLAN هستند رنج IP مشترک دارند. مثلا همگی از رنج ۱۹۲.۱۶۸.۱.۰/۲۴ هستند. به کمک Private VLAN دسترسیهای داخلی یک VLAN را بر اساس سیاستهای ارتباطی سروری محدود میکنید.

Private VLAN چیست؟

ما در PVLAN یک VLAN مرجع داریم که همه در آن قرار می گیرند. به آن Primary VLAN می گویند. داخل Primary VLAN چندین Secondary VLAN تعریف میشود که میتوانند از دو نوع Isolated و Community باشند.

برای انجام Private VLAN ابتدا Primary VLAN را مشخص می کنیم. سپس Secondary VLAN را تعریف کرده و نوع آن را تعیین می کنیم. بعد از آن نقش پورتها را در PVLAN تعریف کرده و در آخر پورت Promiscuous را که متصل به روتر (Gateway) است را تعیین می کنیم.

نکته: شما می توانید فقط یک Isolated VLAN در سوئیچ تعریف کنید ولی محدودیتی برای Community VLAN ندارید.

Isolated VLAN چیست؟

پورتهایی که در این VLAN قرار میگیرند فقط میتوانند با پورت Promiscuous ارتباط داشته باشند. حتی پورتهای داخل یک Isolated نیز نمیتوانند با یکدیگر ارتباط داشته باشند. (معمولا سرورهایی که به هیچ سرور دیگری در ارتباط نیست را در این VLAN قرار میدهند)

Community VLAN چیست؟

می توانید چندین Community در سوئیچ تعریف کنید. پورتهای داخل یک Community میتوانند با یکدیگر و با Promiscuous ارتباط داشته باشند. ولی نمی توانند با پورت های دیگر Community ها ارتباط داشته باشند. (مثلا اگر WEB Server و SQL Server نیاز دارند یکدیگر را ببینند باید این دو سرور را در یک Community مشترک قرار دهیم)

Promiscuous چیست؟

پورتی که به روتر متصل است و اعضای Primary VLAN ها را به بیرون شبکه متصل می کند.

تنظیمات Private VLAN

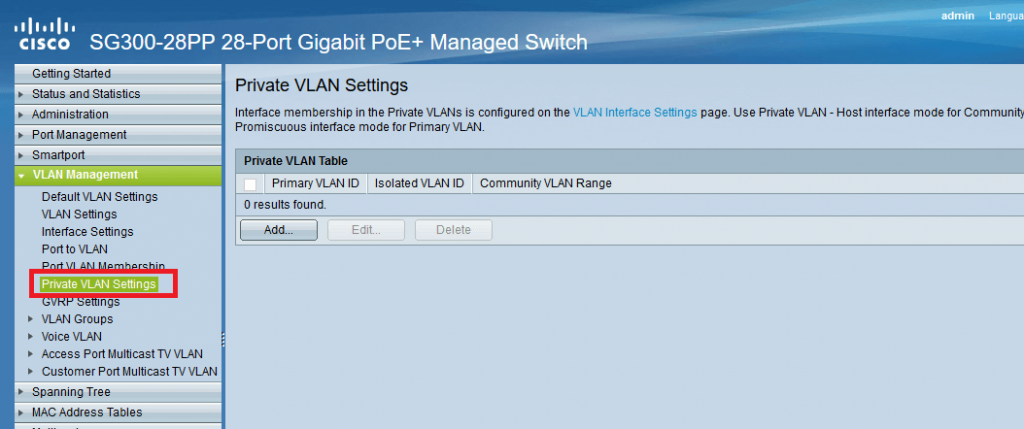

سوئیچهای Small Business از Private VLAN پشتیبانی می کنند. برای انجام تنظیمات باید از قسمت Private VLAN Settings استفاده کنید تا Primary VLAN ها و Secondary VLAN ها (Isolated و Community) را تعریف کنید. سپس از قسمت Interface Settings پورت های سوئیچ را در Secondary VLAN ها عضو کنید و پورت Promiscuous را معرفی نمایید.

برای مثال، در سوئیچ خود VLAN 2 را تعریف کرده و آن را به عنوان Primary VLAN معرفی می کنیم. قصد داریم VLAN 3 را به عنوان Secondary VLAN از نوع Isolated و VLAN 4 را از نوع Community و VLAN 5 را نیز Community تعیین کنیم. برای این کار بعد از ساختن VLAN ها وارد قسمت Private VLAN Settings می شویم.

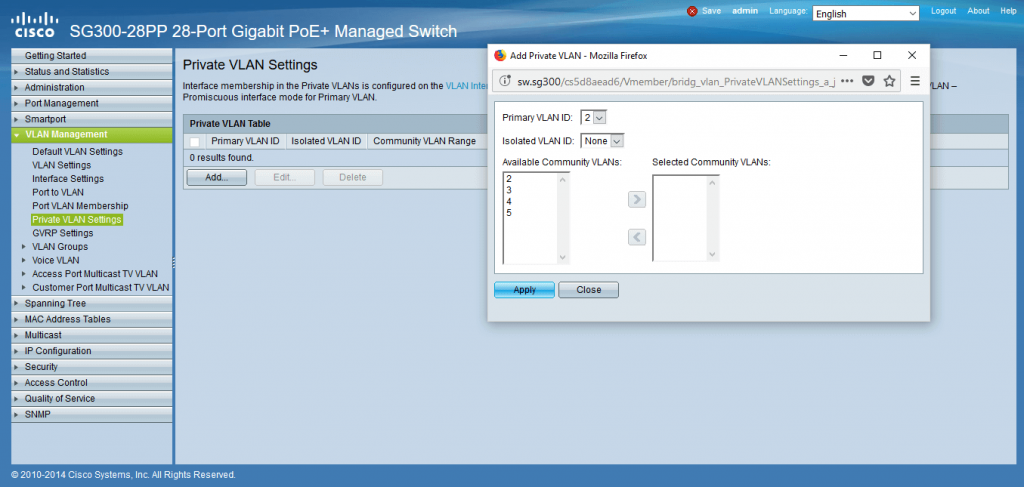

روی گزینه Add کلیک کنید.

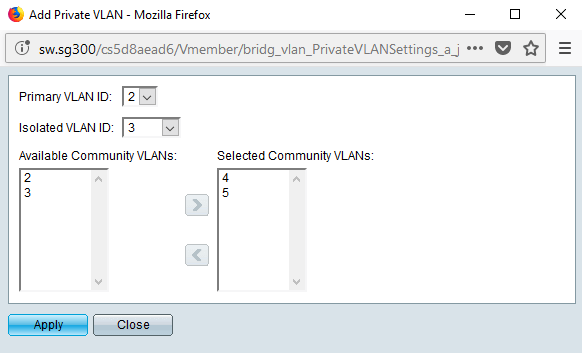

در قسمت بالای پنجرهی باز شده Primary VLAN را مشخص میکنیم که در این مثال VLAN 2 به صورت Primary است.

در قسمت Isolated شماره VLAN ای که برای این کار در نظرگرفتیم را به سوئیچ معرفی میکنیم.

در قسمت Community نیز VLANهای Community را تنظیم میکنیم.

بعد از Apply کردن داریم:

بخش اول کار انجام شد. حال باید پورتهای سوئیچ در Private VLAN نقش داشته باشند. این نقش یا به صورت Host است یا Promiscuous. اگر Host است باید تعیین کنیم که در کدام VLAN های Secondary قرار دارند و پورت Promiscuous را نیز معین کنید که این پورت معمولا به روتر متصل است. برای انجام این کارها وارد قسمت Interface Settings میشوید.

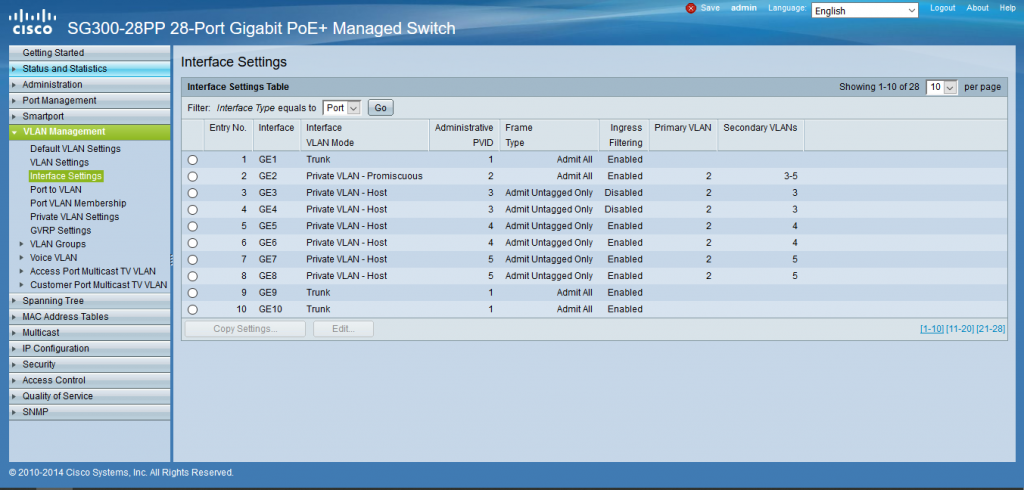

در این مثال قصد داریم پورت GE2 را به عنوان Promiscuous معرفی کنیم و پورت های GE3 و GE4 را در Isolated VLAN قرار دهیم. همچنین پورت های GE5 و GE6 در یک Community مشترک قرار می دهیم چون دستگاههای متصل به این دو پورت نیاز به ارتباط با یکدیگر دارند. و پورت های GE7 و GE8 را درCommunity دیگر می گذاریم (در گام قبلی دو VLAN را به عنوان Community معرفی کردیم). برای این کار روی پورت GE2 کلیک کنید و Edit را بزنید.

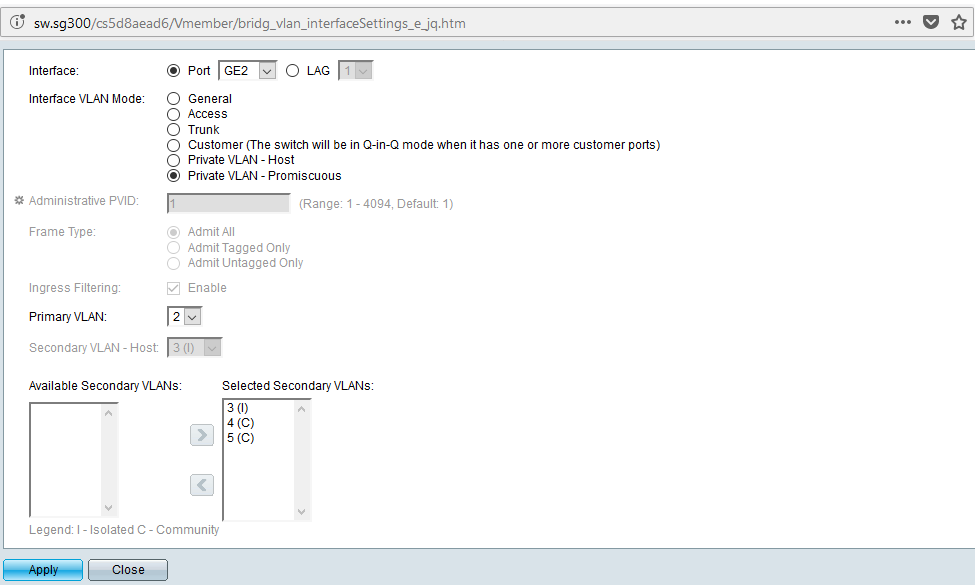

در قسمت Interface VLAN Mode گزینه Private VLAN Promiscuous را انتخاب می کنیم و در بخش Primary VLAN تعیین میکنیم این پورت برای چه Primary VLAN ای در حالت Promiscuous باشد. در قسمت آخر یعنی Available Secondary VLANs باید Secondary VLAN را به این پورت Add کنیم (مطابق شکل). و در آخر Apply کنید.

نکته: شما میتوانید در سوئیچ چندین Primary VLAN تعریف کنید.

حال باید GE3 و GE4 را Isolated کنیم. پس بر روی GE3 کلیک کنید و Edit را بزنید.

حالت این پورت را Private VLAN-Host قرار دهید و در بخش Primary VLAN تعیین میکنید این پورت Host برای چه Primary باشد. در آخر نقش این پورت را در Secondary معین کنید. طبق گفته باید در حالت Isolated باشد و چون VLAN 3 را Isolated تنظیم کردیم، VLAN 3 را انتخاب کرده و Apply می کنیم.

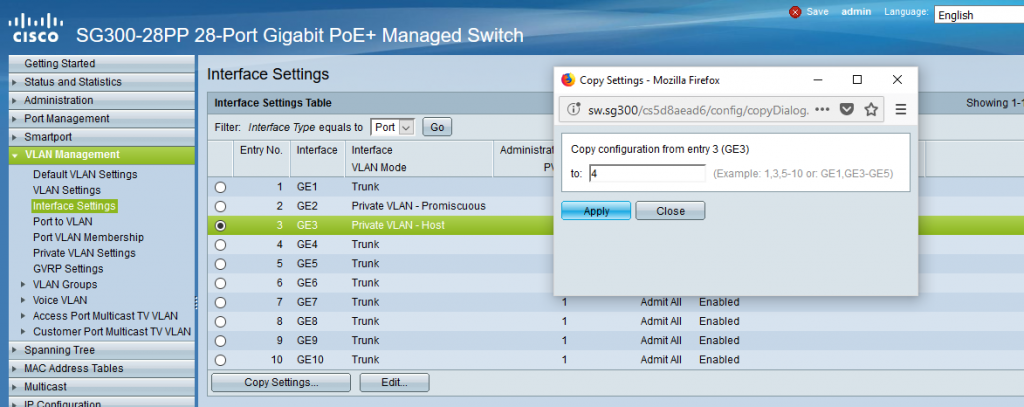

برای GE4 نیز دقیقا همین تنظیمات را انجام دهید. برای سهولت کار میتوانید روی GE3 کلیک کنید و گزینه Copy Settings را مطابق شکل بزنید.

در قسمت پایین شماره پورت ۴ را انتخاب کنید و Apply کنید. با این کار تمام تنظیمات GE3 بر روی GE4 کپی میشود.

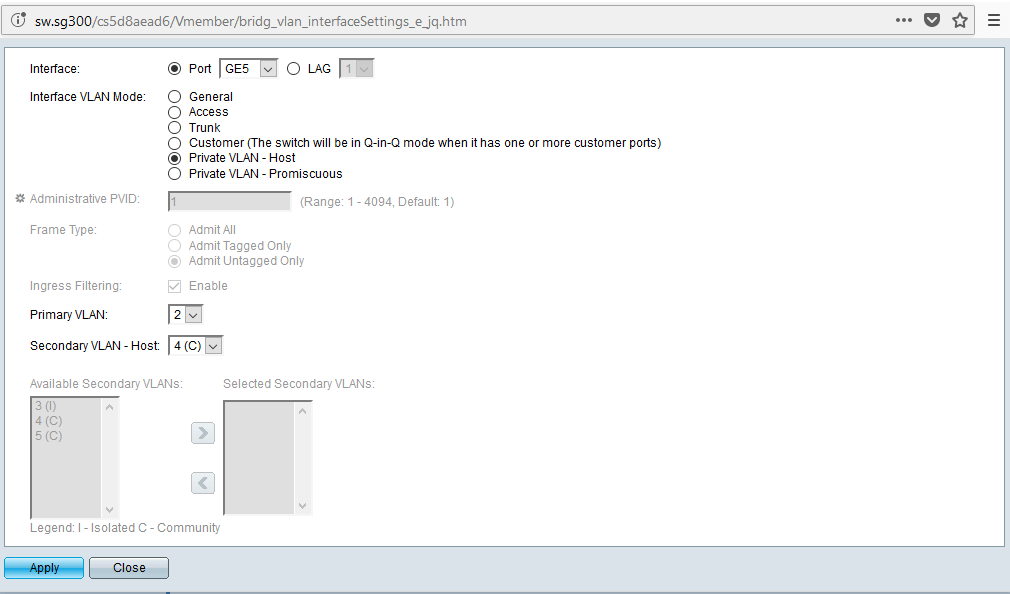

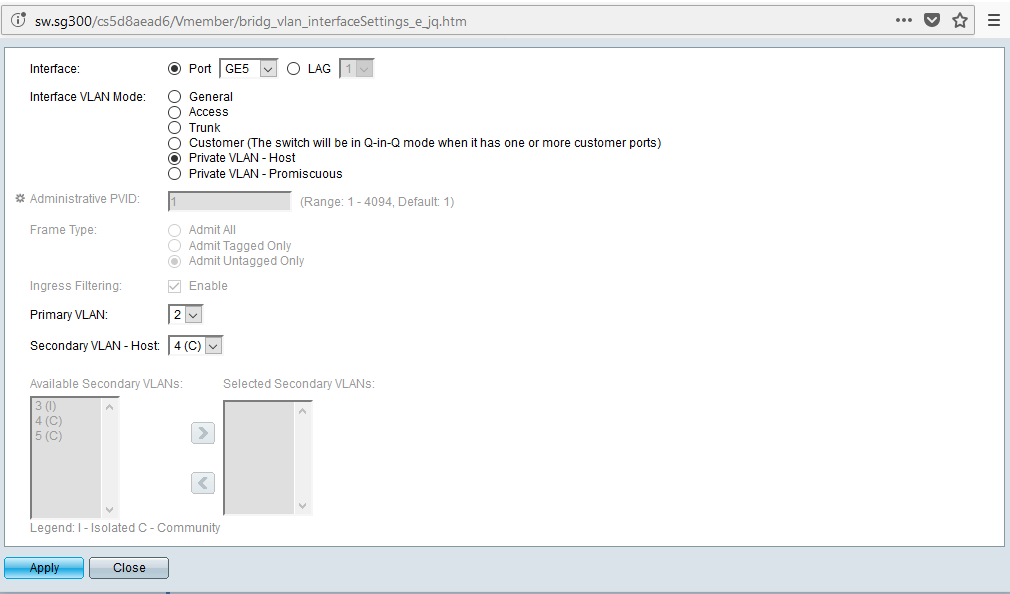

حال باید GE5 و GE6 را در یک Community قرار دهیم. پس بر روی GE5 کلیک کنید و Edit را بزنید.

حالت را بر روی Private VLAN-Host قرار دهید و Primary VLAN را مشخص کنید. در بخش Secondary VLAN-Host تعیین کنید که این پورت عضو کدام Secondary است. چون ما دو Community داریم قرار شد GE5 و GE6 در Community مشترک باشند. پس برای هر دو VLAN 4 را انتخاب میکنیم. برای تنظیمات پورت GE6 باز از ابزار Copy Settings استفاده کرده و تنظیمات GE5 را بر روی GE6 کپی میکنیم.

در آخر باید GE7 و GE8 را در دیگر Community قرار دهیم. روی GE7 کلیک کرده و Edit را بزنید.

نکته: دو Community مختلف نمیتوانند با یکدیگر ارتباط برقرار کنند.

حالت را روی Private VLAN-Host تنظیم کنید و Primary VLAN را برای آن مشخص کرده و در قسمت Secondary VLAN-Host، میبایست VLAN 5 را که به صورت Community است انتخاب کرده و Apply کنید.

تنظیمات GE7 را به کمک Copy Settings بر روی GE8 کپی کنید.

بعد از انجام تمام این تنظیمات شما به طور کامل Private VLAN را روی سوئیچ خود تنظیم کرده اید و داریم:

بعد از این تنظیمات:

- تمامی پورتهای GE3 تا GE8 میتوانند با پورت Promiscuous یعنی GE2 ارتباط داشته باشند.

- پورت GE3 فقط میتواند با پورت GE2 ارتباط داشته و GE4 نیز همانند GE3 فقط میتواند با GE2 ارتباط داشته باشد.

- پورتهای GE5 و GE6 میتوانند علاوه بر ارتباط با GE2، با یکدیگر نیز ارتباط داشته باشد.

- پورتهای GE7 و GE8 میتوانند علاوه بر ارتباط با GE2، با یکدیگر نیز ارتباط داشته باشد.