در این مقاله در ادامهی مبحث Status and Statistics از سوئیچهای SMB، به مباحث GVRP،۸۰۲.1x EAP و TCAM Utilization میپردازیم.

پیشنهاد می کنیم ابتدا مقاله چرا Cisco Small Business را مطالعه فرمایید .

پروتکل GVRP چیست؟

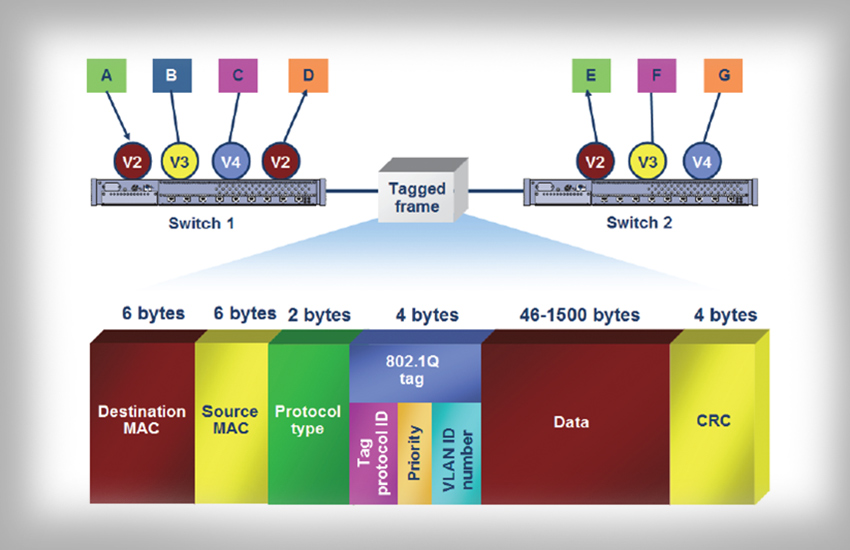

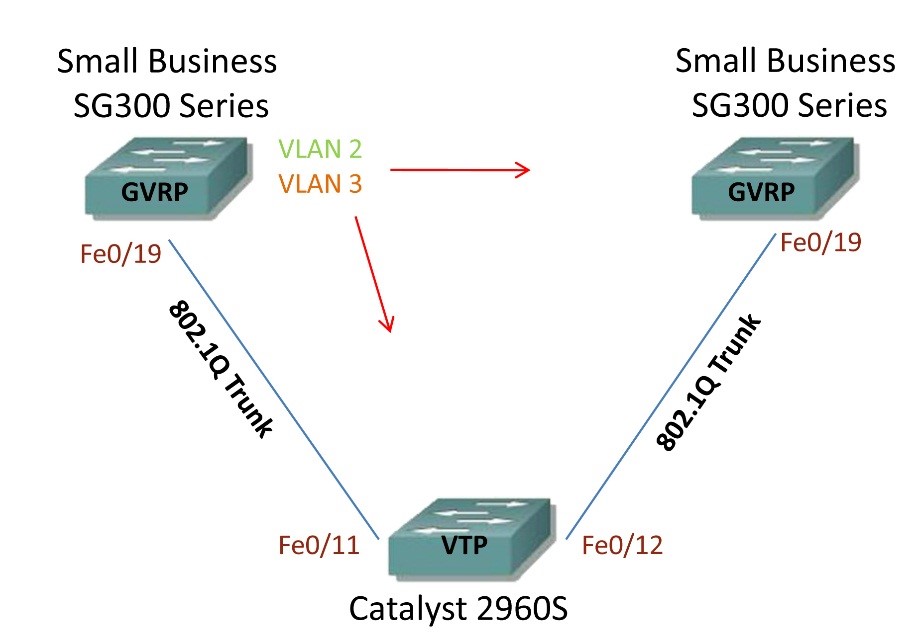

شاید پروتکل VTP که انحصاری شرکت سیسکو است را بشناسید؛ GVRP تا حد بسیاری مانند این پروتکل عمل میکند ولی به صورت استاندارد است و تمامی Vendorها از این پروتکل پشتیبانی میکنند.

وظیفهی این پروتکل به اشتراکگذاری Vlan Data Base میباشد.

فرض کنید در شبکهی خود دهها یا صدها سوئیچ دارید و روی هر سوئیچ تعداد زیادی Vlan، از نظر زمانی مقرون به صرفه نیست که روی تمام این سوئیچها Vlanها را تعریف کنید یا اصلا فرض کنید که ۵ سوئیچ دارید که روی سوئیچ اول و آخر Vlan 20 را ساختهاید و در هر دو سوئیچ کامپیوتری را Access Vlan 20 کردهاید. برای این که این دو کامپیوتر هم دیگر را ببینند، اتصالات بین این ۵ سوئیچ را Trunk قراردادهاید ولی اگر فقط در سوئیچ اول و آخر Vlan 20 را تعریف کنید و در سه سوئیچ میانی Vlan 20 را نسازید، این دو کامپیوتر نمیتوانند با یکدیگر ارتباط برقرار کنند.

اگر پروتکل GVRP بین این پنج سوئیچ را پیادهسازی کنیم، این سوئیچها Vlan Data Base خود را به بقیه اعلام میکنند و دیگر سوئیچها به صورت اتوماتیک این Vlanها را در خود میسازند؛ یعنی همان کاری که پروتکل VTP میکند.

نکتهی مهم این است که پیغامهای GVRP فقط روی لینکهای Trunk ارسال میشود.

سوئیچهای Small Business شرکت سیسکو از این پروتکل به صورت کامل پشتیبانی میکنند.

در این مقاله قصد پیادهسازی این پروتکل را نداریم و تنها میخواهیم در تب Status and statistics نشان دهیم اگر این پروتکل را پیادهسازی کردهاید چطور میتوانید یک سری اطلاعات را از نحوهی عملکرد این پروتکل کسب کنید.

در مقاله های بعدی روش پیادهسازی این پروتکل را به طور کامل شرح میدهیم.

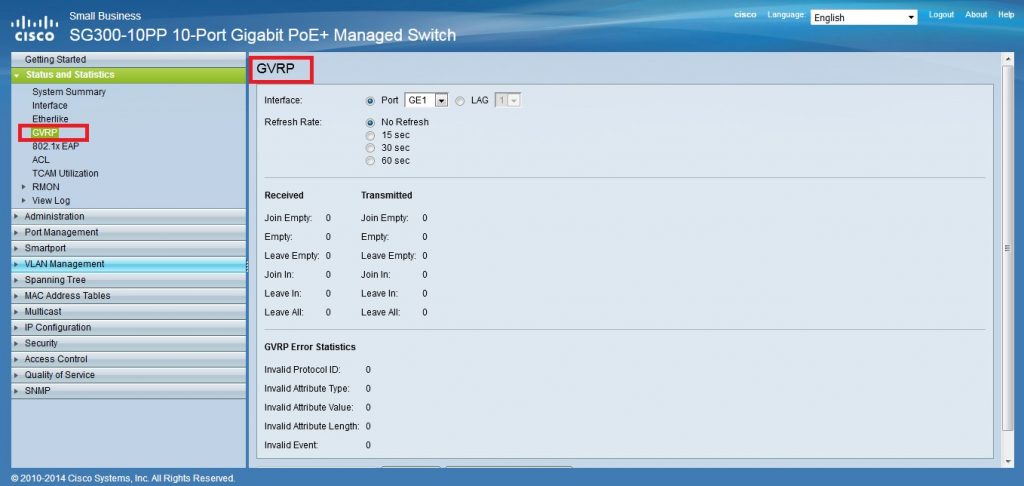

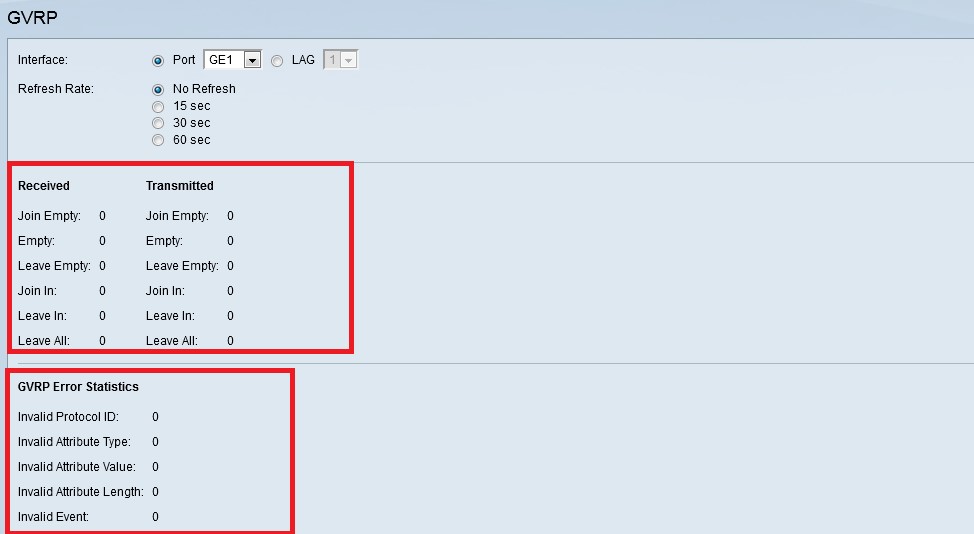

برای مشاهدهی اطلاعات کارکردی این پروتکل از قسمت Status and statistics گزینهی GVRP را انتخاب کنید.

در این قسمت ملاحظه میکنید که چه تعداد پیغام GVRP از جنس Join یا حتی Leave دریافت و ارسال کردهاید.

در قسمت پایینتر میتوانید تعداد خطاهایی که به هر دلیلی صورت گرفته را مشاهده کنید.

استاندارد ۸۰۲.1x

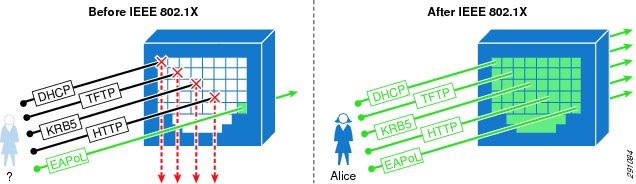

استاندارد ۸۰۲.1x یکی از پرکاربردترین و البته ناشناختهترین استانداردهایی است که میتواند برای اهراز هویت افراد داخل شبکهی خود در LAN به شما کمک کند.

Port-Security ابزاری است که میتوانید روی سوئیچ خود فعال کنید تا اگر کامپیوتری که خارج از شبکه شماست خود را به پورت سوئیچ رساند و خود را متصل به سوئیچ کرد، به دلیل آدرس فیزیکی MAC نامعتبر برای سوئیچ، سوئیچ پورت خود را غیرفعال میکند یا حتی ترافیکهای آن کامپیوتر غیرمعتبر را دور میریزد.

این ابزار بسیار استاتیک است یعنی امنیت و Authentication را در سطح دستگاه میبیند.

استاندارد ۸۰۲.1x انعطافپذیر تر از Port-Security میباشد؛ یعنی میتواند سطح Authentication را بر اساس کسی که از کامپیوتر استفاده میکند، انجام دهد. طوری که شخص بدون وارد کردن نام کاربری و کلمهی عبور نتواند از خدمات شبکه استفاده کند.

این ویژگی تا حدی ما را یاد ابزار Hotspot در Vendorهای مختلف مثلا میکروتیک میاندازد.

سوئیچهای SMB از این استاندارد به طور کامل و مانند سری Catalyst پشتیبانی میکنند. برای Authenticate کردن فرد از سه روش زیر میتوان استفاده کرد.

- ۸۰۲.1x based authentication

- MAC based authentication (MAB)

- Web Authentication (Like to Hotspot)

اگر میخواهید از روش ۸۰۲.1x استفاده کنید نگران نباشید، چون استاندارد است تمام سیستمعاملها مانند ویندوز و حتی بعضی از Smart Phoneها از این استاندارد پشتیبانی میکنند.

نکته: شما حتی میتوانید ۸۰۲.1x را در کنار Domain Controller خود پیادهسازی کنید که کاربران دامین خود فقط بتوانند Authenticate شوند.

نکته: شما این توانایی را دارید در صورت Authenticate نشدن فرد، پورت متناظر آن دستگاه روی سوئیچ را روی Guest Vlan تنظیم کنید و دسترسی محدود به آن اعمال کنید.

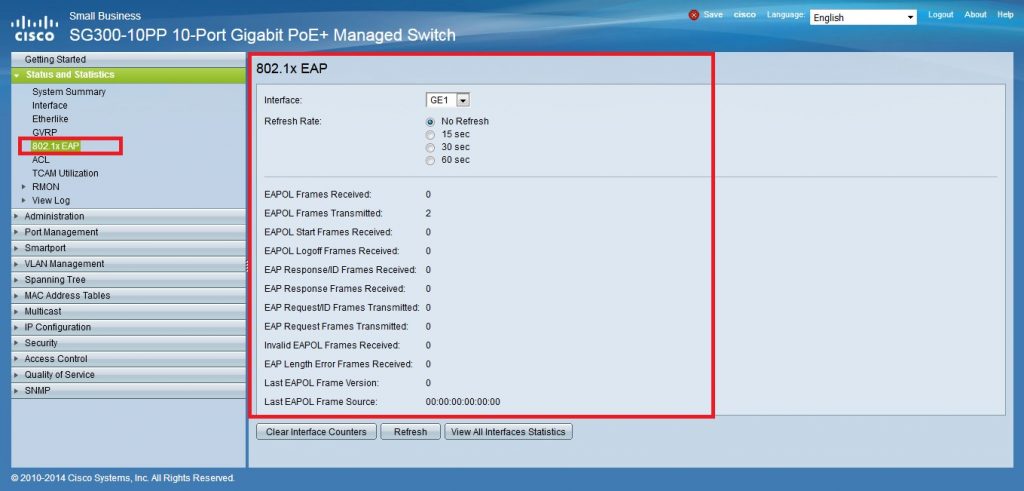

در این مقاله قصد پیادهسازی این ابزار را نداریم و این کار را به مقالههای بعدی موکول میکنیم؛ ولی در این مقاله به این مهم میپردازیم که اگر از این ابزار استفاده کردید میتوانید در تب Status and statistics گزینهی ۸۰۲.1x EAP را انتخاب کنید و اطلاعات این استاندارد در حال اجرا را مشاهده کنید.

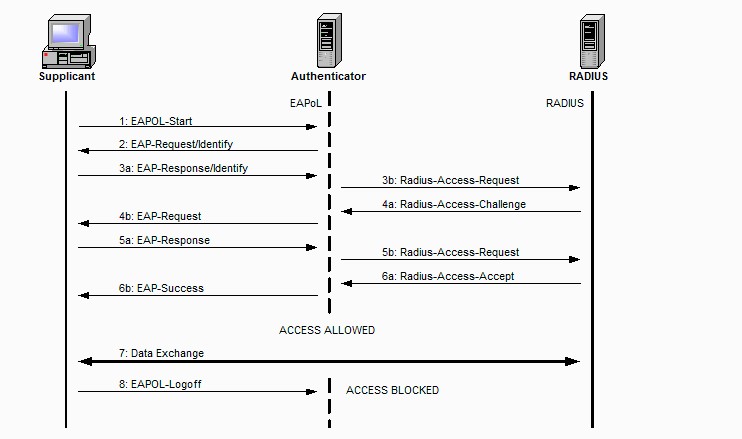

پروتکل EAP وظیفهی Authenticate کردن افراد و ارسال پیامهای دستوری را در استاندارد ۸۰۲.1x را به عهده دارد.

در عکس بالا میتوانید تعداد بستههای EAP یا (EAPoL (EAP Over LAN که سوئیچ دریافت کرده یا ارسال کرده را مشاهده کنید.

TCAM Table

سوئیچی که پیش روی شماست، یک سوئیچ سیسکو Smb هوشمند است و فقط ترافیکها را به وسیلهی MAC Table خود فوروارد نمیکند؛ به این معنی که علاوه بر انجام Switching میتواند Routing یا حتی کارهای دیگر مثل ACL یا همان Access Control List یا QOS و کلی ابزار دیگر را نیز انجام دهد.

انجام این سیاستها فقط به کمک جدول MAC که در حافظهی CAM قرار دارد امکانپذیر نیست؛ از طرف دیگر فعالسازی این ابزارها باعث کندی سوئیچ در فوروارد کردن فریمها که وظیفه اصلی آن است، میشود.

پس آیا باید از Routing ،ACL و یا QOS صرفنظر کنیم؟

پاسخ منفی است!

سیسکو در سوئیچهای کاتالیست خود، برای سرعت بخشیدن عملیاتی که در لایههای بالاتر از لایهی دو نیاز به پردازش دارند (مانند Routing ,QOS,ACL)، معمولا از TCAM استفاده میکند. البته میتواند با توجه به نوع دستگاه از TCAM های بیشتری بهره ببرد.

سوئیچهای Small Business نیز چون از روتینگ و QOS و یا ACL پشتیبانی میکنند، مانند کاتالیستها از TCAM برخوردارند. برای بالا بردن Switching بستهها که این ویژگی بسیار خوب این سوئیچهای میباشد که کمتر کسی نسبت به آن مطلع است.

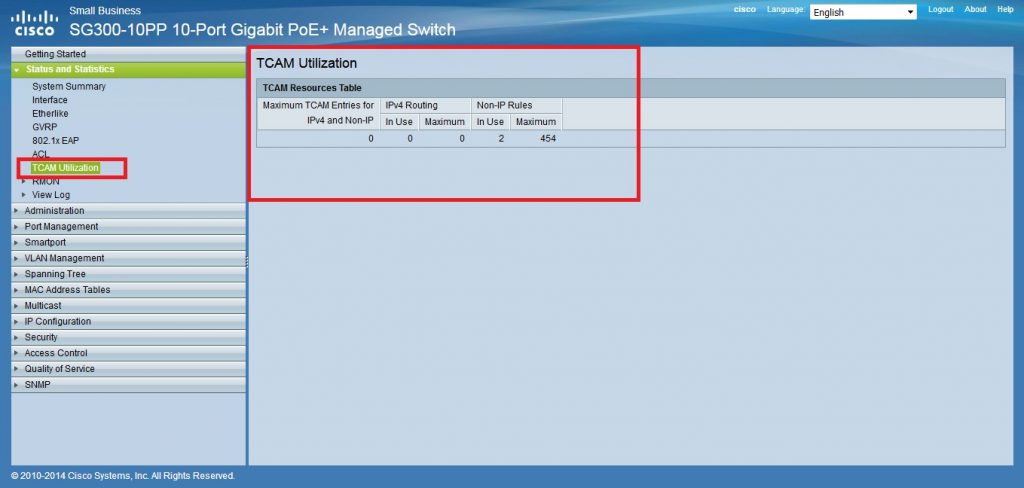

جدول TCAM ظرفیت و گنجایشی برای پردازش دارد که بسته به مدل سوئیچ این مقدار متفاوت است و شما میتوانید در تب Status and statistics گزینهی TCAM Utilization را انتخاب کنید و یک خلاصهای از تعداد خطهای در حال اجرا بر روی این جدول را مشاهده کنید.

سوئیچ SMB از دو جدول TCAM استفاده میکند: یکی برای اهدافی مثل Static Routing ،IP Interface و دیگری برای کارهایی مانند ACL یا QOS و….

محل قرارگیری TCAM در SMB بر روی Memory جداگانه است نه در RAM دستگاه.

چون در مثال در سوئیچ ACL تعریف کردیم و به اینترفیس آن ACL را Bind کردیم در جدول TCAM خود دو Rule برای آن قرار داده است.

در سوئیچهای SMB مدلهای بالاتر شما میتوانید ماکسیموم تعداد این Ruleها را برای هر دو جدول TCAM تنظیم کنید.